隨著企業數字化轉型的加速,云化業務已成為現代企業運營的核心支撐。傳統的基于邊界的網絡安全模型在動態、分布式、高度開放的云環境中逐漸暴露出局限性。在此背景下,'零信任'(Zero Trust)安全理念應運而生,并成為保障云化業務安全的關鍵技術方向。本文將圍繞零信任在云化業務中的安全技術研發,探討其核心理念、關鍵技術組件及在網絡技術研發中的實踐路徑。

一、 零信任安全模型的核心理念

零信任安全模型徹底顛覆了'信任但驗證'的傳統觀念,其核心原則是'從不信任,始終驗證'。它不默認信任網絡內部或外部的任何主體(用戶、設備、應用、工作負載),對每一次訪問請求,無論其源自何處,都進行嚴格的身份驗證、授權和加密。在云化業務場景下,這意味著安全邊界從固定的網絡周邊,轉移到了每一個用戶、設備、應用和數據點本身。

二、 云化業務環境對零信任的迫切需求

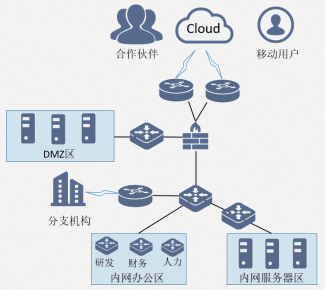

云環境的本質是資源池化、服務按需供給和邊界模糊。業務系統可能分布在混合云、多云架構中,員工、合作伙伴可能從任何地點、使用多種設備進行訪問。傳統的以數據中心防火墻為核心的'城堡護城河'模型已無法有效應對內部威脅、憑據竊取、橫向移動等高級威脅。零信任通過最小權限訪問、微分段、持續驗證等機制,能夠精準管控云內東西向流量和南北向流量,是應對云環境動態性、復雜性的理想安全框架。

三、 支撐零信任的關鍵網絡技術研發方向

實現零信任架構并非單一產品,而是一個需要多項關鍵技術協同工作的體系。其網絡技術研發主要聚焦于以下幾個方面:

- 身份與訪問管理(IAM)的增強與融合:研發重點在于構建統一、智能、上下文感知的身份基石。這包括多因素認證(MFA)、自適應認證、基于屬性的訪問控制(ABAC)以及與云身份服務(如Azure AD、AWS IAM)的深度集成。身份成為新的安全邊界。

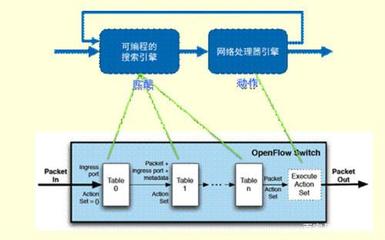

- 軟件定義邊界(SDP)與微隔離技術:SDP通過先認證后連接的模式,隱藏業務應用,實現網絡'隱身'。微隔離(Micro-segmentation)則在云網絡內部,基于工作負載或應用級別實施精細的訪問控制策略,阻止威脅在云內橫向擴散。研發需關注其與云原生平臺(如Kubernetes)網絡策略的自動化協同。

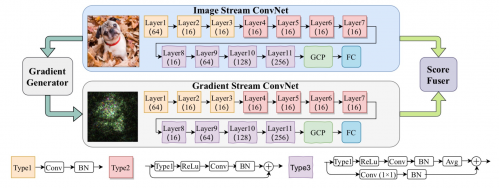

- 持續安全監控與信任評估:利用端點檢測與響應(EDR)、網絡流量分析(NTA)、用戶與實體行為分析(UEBA)等技術,持續收集用戶、設備、應用的行為數據。通過機器學習模型進行動態信任評分,實現基于風險的動態訪問控制決策。

- 安全編排、自動化與響應(SOAR):零信任架構會產生海量的日志和告警。SOAR平臺的研發旨在將策略執行、威脅響應流程自動化,確保安全策略能夠隨云業務的變化而實時、一致地實施。

- 零信任網絡訪問(ZTNA):作為替代傳統VPN的下一代遠程訪問方案,ZTNA研發側重于提供基于應用、按需授予的細粒度訪問能力,確保用戶只能訪問被授權的特定應用,而非整個網絡。

四、 實施路徑與挑戰

網絡技術研發團隊在落地零信任時,通常采用分階段、漸進式的路徑:從保護高價值應用和敏感數據開始,逐步擴展到整個云環境。面臨的挑戰包括:遺留系統兼容性、復雜的策略管理、對用戶體驗的影響以及跨云環境策略的一致性維護。

結論

在云化業務成為常態的今天,零信任已從前沿理念走向必然實踐。其網絡技術研發的核心,在于構建一個以身份為中心、策略驅動、持續監測、自適應響應的動態安全體系。未來的研發將更加注重與云原生技術的深度融合、人工智能的深度應用以及簡化運營復雜度,從而在保障云業務敏捷創新的筑起一道靈活且堅固的安全防線。